Проект по переводу ликвидности между блокчейнами deBridge отразил атаку злоумышленников, распространявших вирус через PDF-файл

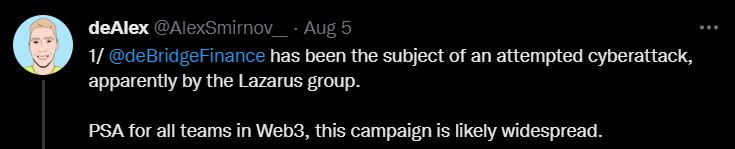

Кросс-чейн протокол deBridge пытались взломать, предположительно, северокорейские хакеры из группировки Lazarus Group. Об этом в твиттере сообщил соучредитель проекта Алекс Смирнов.

Присоединяйтесь к нашему Телеграм-каналу, чтобы быть в курсе главных трендов крипторынка

Как написал Смирнов, неизвестные прикрывались адресом его почтового ящика для рассылки вредоносного PDF-файла. Файл с названием «корректировки заработной платы» разослали всем сотрудникам deBridge, однако открыл его только один член команды, утверждает Смирнов. Остается неясно, удалось ли злоумышленникам получить доступ к какой-либо важной информации.

Для пользователей macOS рассылка не несла угрозу, поскольку ссылка в электронном письме вела на архив с одним только PDF-файлом. Пользователям Windows предлагалось скачать .zip архив, в котором был PDF-файл и файл с расширением .Ink под названием «Password.txt».

Вектор атаки, по словам Смирнова, выглядит следующим образом:

- жертва открывает ссылку через электронное письмо;

- скачивает .zip архив;

- пытается открыть PDF-файл, но файл требует ввода пароля;

- жертва запускает .Ink файл «Password.txt» и заражает всю систему.

При запуске .Ink файла открывается командная строка со скриптом, который проверяет, работает ли на компьютере жертвы антивирус. Если нет, тогда в автозагрузчик операционной системы (ОС) вирус загружает файл «Box.Ink».

Читайте также: Северокорейцы внедряются в криптофирмы на удаленке для отмывания денег — СМИ

При последующих запусках ОС файл сканирует данные системы и передает их злоумышленнику. Как отметили другие пользователи в интернете, файлы с таким же названием и аналогичной схемой атак ранее использовали северокорейские хакеры Lazarus Group.

Напомним, ранее специалисты по кибербезопасности выяснили, что взлом Sky Mavis и сети Ronin Network на $600+ млн в криптовалютах стал возможен благодаря заражению всего одного корпоративного компьютера через PDF-файл.

Есть что сказать? Напишите нам или присоединяйтесь к дискуссии в нашем Телеграм-канале

Согласно правилам Trust Project, BeInCrypto стремится предоставлять только непредвзятую и правдивую информацию. Цель этой новостной статьи — осветить событие точно и своевременно. Тем не менее, BeInCrypto рекомендует читателям самостоятельно проверять информацию и консультироваться со специалистом, прежде чем принимать любые финансовые решения на основе этого контента. Также обратите внимание, что наши «Условия и положения», «Политика конфиденциальности» и «Дисклеймеры» были обновлены.