Северокорейские киберпреступные группировки значительно изменили тактику проведения кампаний с использованием социальной инженерии. Согласно последним данным, злоумышленники похитили свыше $300 млн, выдавая себя за доверенных лиц в ходе фальшивых видеоконференций.

Предупреждение о новой схеме опубликовала Тейлор Монахан, ведущий исследователь безопасности MetaMask. По ее словам, целями этой долгосрочной мошеннической операции становятся преимущественно руководители криптовалютных компаний и инвестиционных фондов.

Механизм реализации мошеннической схемы

Эксперты отмечают, что текущая кампания отличается от предыдущих атак, где применялись технологии дипфейков на базе искусственного интеллекта. В данном случае преступники используют более прагматичный подход, основанный на взломе аккаунтов в мессенджере Telegram.

Sponsored

Процесс начинается с захвата контроля над учетной записью венчурного инвестора или иного медийного лица, с которым жертва могла контактировать ранее. Используя историю переписки для установления доверия, хакеры приглашают цель на звонок через Zoom или Microsoft Teams, отправляя замаскированную ссылку на календарь встреч.

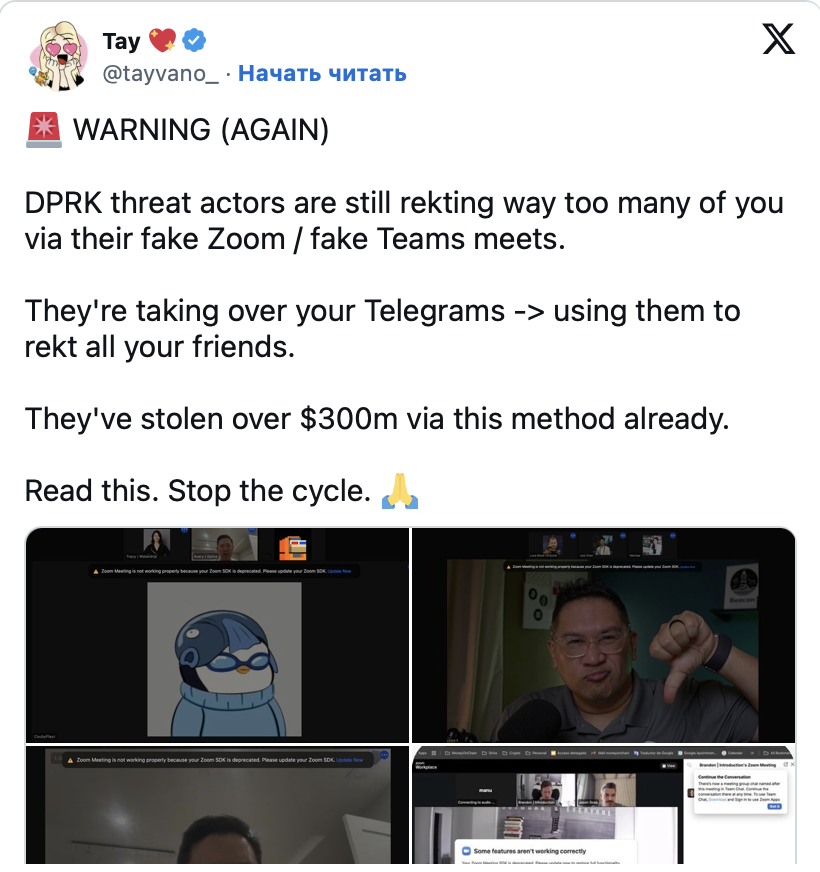

Во время видеозвонка участнику демонстрируют трансляцию, которая выглядит как живое изображение собеседника. На самом деле преступники используют зацикленные фрагменты старых записей из подкастов или публичных выступлений реального человека.

Методы внедрения вредоносного ПО

Ключевой этап атаки наступает в момент имитации технических неполадок. Сославшись на проблемы со звуком или видеосвязью, злоумышленник убеждает жертву восстановить соединение. Для этого предлагается загрузить специальный скрипт или обновить пакет программ для разработки (SDK).

Сославшись на проблемы со звуком или видео, злоумышленник убеждает жертву восстановить соединение, загрузив определенный скрипт или обновив набор для разработки программного обеспечения (SDK). Именно в передаваемом файле и содержится вредоносная нагрузка.

После запуска полученного файла на устройство устанавливается вирус удаленного доступа (RAT). Это позволяет преступникам получить полный контроль над системой. В результате происходит несанкционированный вывод активов из криптовалютных кошельков и экспорт конфиденциальных данных.

Монахан подчеркивает, что хакеры используют профессиональную этику и деловой этикет в качестве инструмента давления. Психологическое воздействие в рамках «бизнес-встречи» притупляет бдительность, превращая рутинную просьбу в фатальную брешь в системе безопасности.

Эта стратегия является частью масштабной активности субъектов из КНДР. За прошедший год общая сумма похищенных ими средств в секторе цифровых активов составила около $2 млрд. Одним из наиболее крупных инцидентов, приписываемых данным группам, остается взлом криптобиржи Bybit.