Специалисты Avast разобрали принцип работы известного ботнета MyKings, который успел перехватить десятки миллионов долларов в криптовалютах

Криптовалютный ботнет MyKings, активно распространявшийся в 2016 году, по большей части использовал методику перехвата и копирования данных кошельков. К такому выводу пришли эксперты чешской IT-компании Avast.

Присоединяйтесь к нашему Телеграм-каналу, чтобы быть в курсе главных трендов крипторынка.

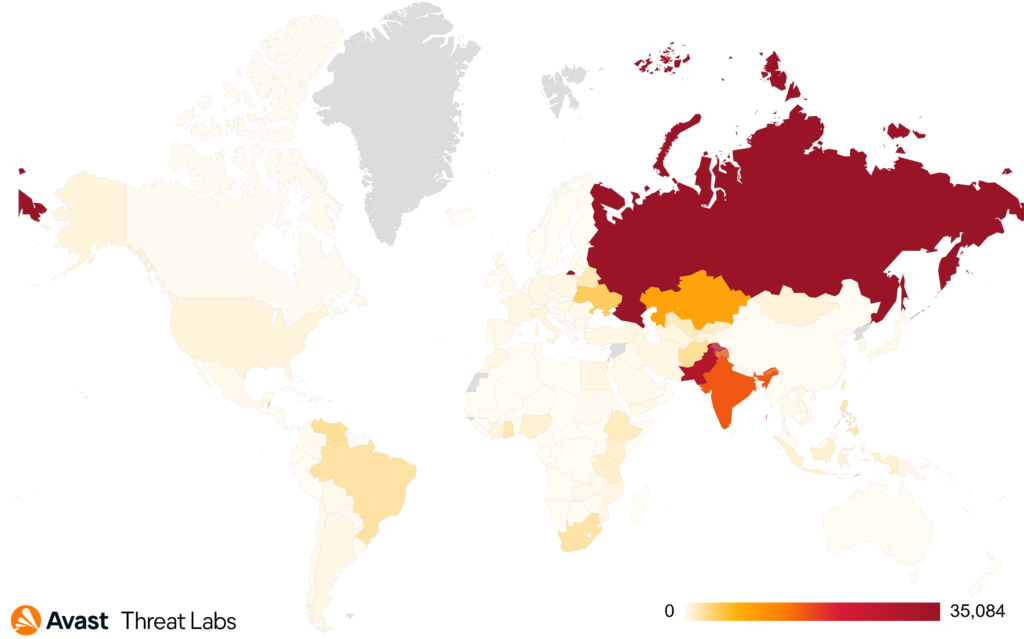

Согласно опубликованному отчету, MyKings был преимущественно нацелен на рынки России, Индии и Пакистана. Меньше от активности ботнета пострадали Украина и Казахстан.

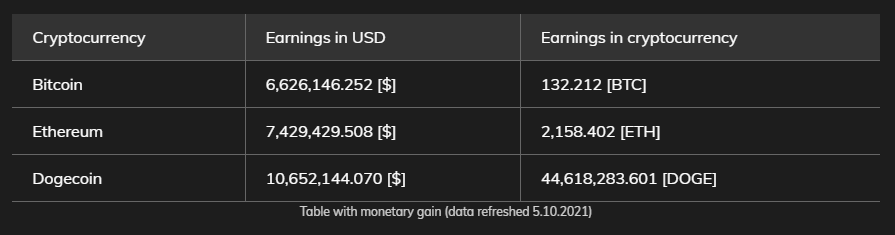

По подсчетам Avast, только в 2020 году под удар MyKings могло попасть около 144 000 пользователей. В денежном эквиваленте киберзлоумышленники обогатились примерно на $24 млн в криптовалютах биткоин (BTC), ether (ETH) и dogecoin (DOGE).

После того, как ботнет заражает систему жертвы, он постоянно контролирует буфер обмена на предмет того, что в него скопировано, выяснили эксперты. Когда он обнаруживает, что информация является адресом кошелька криптовалют, он заменяет скопированный адрес на свой кошелек.

При вставке адреса в текстовое поле происходит фактическая замена адреса жертвы на адрес злоумышленника. В итоге, криптовалюта отправляется на кошелек киберзлоумышленника.

«Он [трюк] основывается на том, что пользователи не обращают внимания на то, как изменился адрес учетной записи. Учитывая их длину и сложность, можно с уверенностью сказать, что многие не замечают изменений», — заявили в Avast.

Эксперты утверждают, что пока есть только один способ бороться с таким ботнетом — вводить адреса вручную. С помощью ручного ввода пользователи фактически видят свой адрес, а также избегают рисков подмены при копировании, говорят в Avast.

Ранее в Avast выяснили, что вредоносный майнер XMR заразил более 200 000 компьютеров. О том, как ему это удалось — читайте в материале редакции BeInCrypto.

Есть что сказать? Напишите нам или присоединяйтесь к дискуссии в нашем Телеграм-канале.

Согласно правилам Trust Project, BeInCrypto стремится предоставлять только непредвзятую и правдивую информацию. Цель этой новостной статьи — осветить событие точно и своевременно. Тем не менее, BeInCrypto рекомендует читателям самостоятельно проверять информацию и консультироваться со специалистом, прежде чем принимать любые финансовые решения на основе этого контента. Также обратите внимание, что наши «Условия и положения», «Политика конфиденциальности» и «Дисклеймеры» были обновлены.