С ростом популярности криптовалют увеличилось и количество хакерских атак на блокчейн-сети. По данным Chainalysis, с начала 2022 года злоумышленники обокрали криптопроекты примерно на $3 млрд, причем главной жертвой взломов стали платформы децентрализованных финансов (DeFi).

Рассказываем, какие уязвимости есть у блокчейнов, какие методы используют хакеры для обхода систем криптобезопасности, и как защитить свои активы от злоумышленников.

Что такое криптобезопасность

Криптобезопасность – это система управления рисками, которая гарантирует, что ни один неавторизованный источник не сможет получить доступ к активам пользователей. Недостаточный уровень защиты может привести к потере средств в результате кражи. Так, из-за уязвимостей криптобезопасности взломам подверглись 33% криптобирж.

SponsoredТоп-5 угроз криптобезопасности

1. Атака 51%

Атакой 51% называется уязвимость PoW-блокчейнов. Хакер использует ее, чтобы захватить контроль над генерацией блоков и подтверждением транзакций.

Если злоумышленники получат в распоряжение 51% мощности блокчейна, они смогут собрать все награды за блок и комиссии с транзакций, провести форк основного блокчейна, не давать остальным майнерам находить блоки и тратить одну монету по несколько раз.

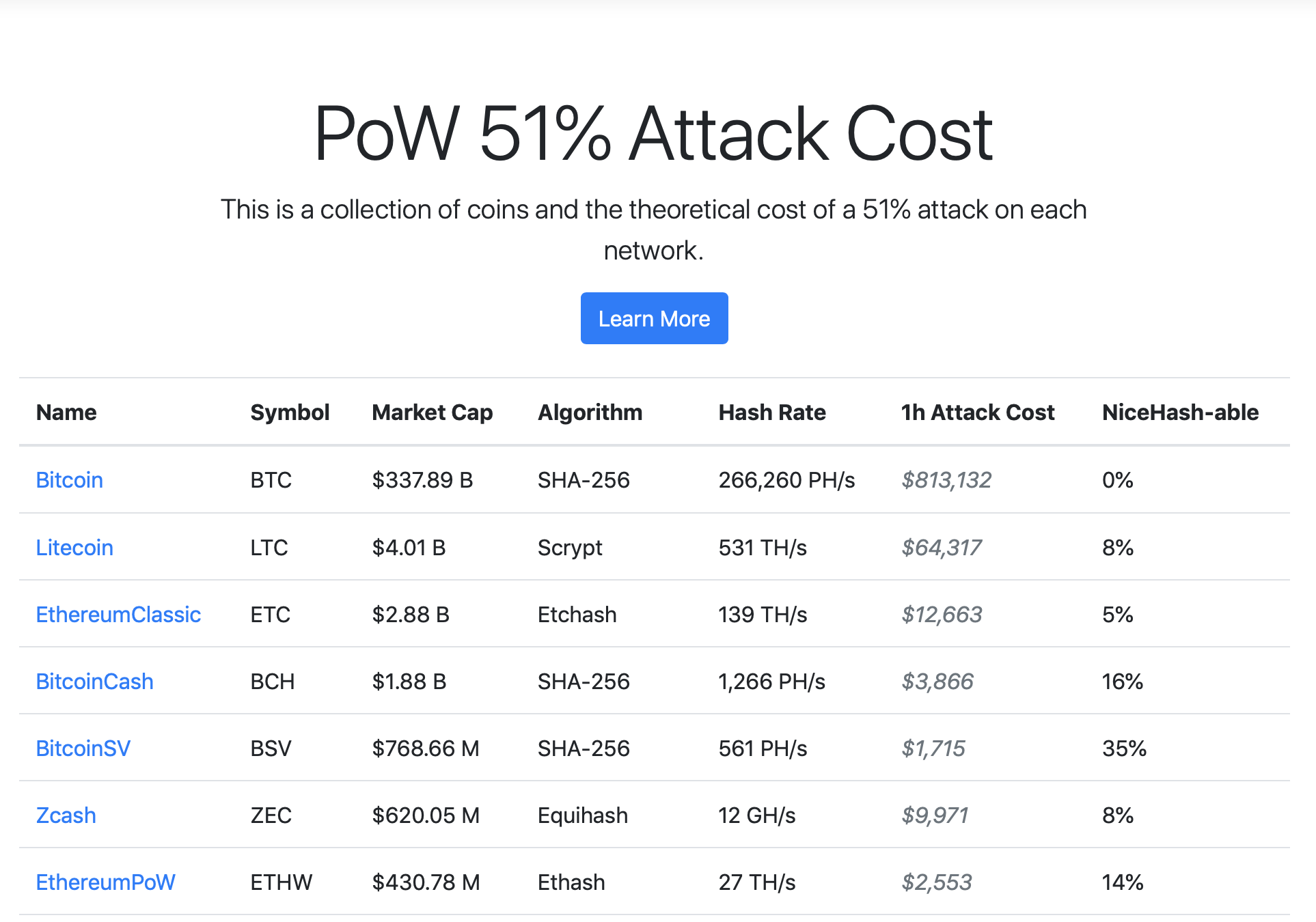

Атака 51% сложна в исполнении и обходится хакерам очень дорого. По данным Crypto51, такая атака на сеть биткоина обойдется в $813 тыс. в час.

Тем не менее, хакерам все же удалось ее реализовать. В мае 2018 года злоумышленники получили контроль над 51% сети Bitcoin Gold, что позволило им украсть $18 млн в криптовалюте у Bittrex, Binance, Bitinka, Bithumb и Bitfinex. А в августе 2020 года в сети Ethereum Classic (ETC) произошло сразу три атаки 51%. Последняя из них привела к реорганизации более 7000 блоков и обвалу цены токена на 33%.

2. Атака Сивиллы

Атака Сивиллы (Sybil attack) происходит, когда один человек или группа контролируют множество сетевых узлов (нод) в одноранговой сети (P2P).

Злоумышленники создают множество нод и подключают их к блокчейну. Сетевые узлы при этом выглядят независимыми, но управлять ими будет один человек. Атакуя сеть таким способом, хакеры могут нарушить работу сети или заблокировать неугодных пользователей.

В ноябре 2020 года неизвестный мошенник предпринял попытку атаковать сеть Monero. Хакер потерпел неудачу, потому что за несколько месяцев до инцидента разработчики встроили в блокчейн механизм «рассеивания» передачи транзакций Dandelion++.

3. Атака двойного расходования монет

Двойное расходование связано с риском повторной траты криптовалюты. Транзакция считается завершенной, когда ее подтверждают обе стороны. Однако, чтобы провести транзакцию в блокчейне, нужно время, поэтому у мошенников появляется шанс потратить одни и те же монеты дважды.

Основные виды атаки двойного расходования:

- Атака Финни (Finney attack). Майнер вносит транзакцию в блок, но не проводит ее. Найдя добытый блок, он перенаправляет те же монеты в еще один платеж

- Гоночная атака (Race attack). Хакер отправляет одну и ту же монету двум разным получателям с разных устройств. Если один из получателей примет ее без подтверждения блока, то позже в процессе майнинга она будет отклонена

- Атака одного подтверждения (Vector76 attack). Майнер создает два узла: один из них подключен к обменнику или бирже, второй — к одноранговой блокчейн-сети. Затем он формирует два перевода на разную сумму. Транзакцию с большей ценностью хакер отправляет напрямую на биржу или обменник, а транзакцию с меньшим значением – в блокчейн. Таким образом, первый платеж будет отклонен и вернется обратно на счет отправителя

Развитие блокчейн-технологий и совершенствование систем безопасности минимизирует риск двойного расходования. Но все же не исключает его полностью, особенно в небольших проектах.

Sponsored4. Атака маршрутизации

Несмотря на то, что узлы блокчейна разбросаны по разным уголкам планеты, разные интернет-провайдеры сообщаются между собой и могут оказывать воздействие на сеть. Биткоин уже подвергался таким манипуляциям на локальном уровне.

Глобальная атака маршрутизации может пройти по двум сценариям:

- Разделение сети. Часть узлов потеряет связь с остальными и фактически создаст параллельный блокчейн. Если это произойдет, изолированные майнеры потеряют информацию о транзакциях и перестанут получать выплаты за добытые блоки

- Задержка в добавлении нового блока. Сейчас новый блок в сети биткоина добывается около 10 минут. Если этот срок увеличится, блокчейн может полностью остановиться. Прототип подобной атаки был опубликован на GitHub.

На сегодняшний день ни один провайдер не пытался воспользоваться этой атакой и заполучить контроль над сетью биткоина. Однако нет никаких гарантий того, что это не произойдет в будущем.

5. Атака на смарт-контракты

Взломы смарт-контрактов – один из наиболее распространенных методов атаки. Обычно они происходят из-за наличия слабых мест в языках смартконтрактов, таких как Solidity.

Интересный факт: уязвимость, которой хакеры воспользовались для взлома The DAO на $60 млн., была обнаружена в ходе аудита безопасности Ethereum компанией Least Authority. Если бы эта проблема была устранена до запуска, взлома можно было бы избежать.

Самый популярный тип атак этой категории – атака повторного входа, или реентерабельности. Представьте себе банкомат, который проверяет баланс после того, как вернет карту. Если вы будете запрашивать средства снова и снова, то сможете забрать из него все деньги.

В случае c блокчейном функция в уязвимом смартконтракте или отправка с него токенов вызовет функцию во вредоносном контакте. А затем будет повторять это действие снова и снова, пока контракт не обновит свой баланс. Во время взлома Siren Protocol функция вывода токенов залога вызывалась каждый раз, когда вредоносный контракт получал токены, пока весь залог не был израсходован.

Как пользователям защитить свои активы

По мере развития индустрии вопросы криптобезопасности будут становиться все более важными. Ведь на кону стоят большие деньги, а хакеры придумывают все более технологичные способы взлома.

Web3-компании должны тщательно следить за своей системой безопасности, следовать лучшим отраслевым практикам и проводить регулярные аудиты, чтобы предотвратить любую возможность атаки.

Пользователи же, в свою очередь, обязаны соблюдать ключевые правилам криптобезопасности:

- Не храните всю криптовалюту на одной платформе. В таком случае мошенники не смогут похитить все средства. Небольшие суммы можно оставить на биржах и кастодиальных кошельках, более крупные – перевести на аппаратные.

- Используйте двухфакторную аутентификацию (2FA). В идеале стоит завести для работы с криптобиржами отдельную почту и номер телефона, которые не задействованы на других сайтах.

- Никогда не делитесь приватными ключами. Если приватные ключи попадут в руки злоумышленников, они смогут полностью опустошить ваш кошелек.

- Будьте внимательны при работе с протоколами децентрализованных финансов (DeFi). Следите за тем, какие разрешения при взаимодействии с кошельком запрашивает DeFi-платформа. Если вы видите что-то кроме стандартного списка действий, сайт может быть фишинговым.

- Работайте только с проверенными сервисами. На крипторынке есть множество мошеннических скам-проектов, которые охотятся за быстрыми деньгами. Если Defi-платформа предлагает вам стейкинг под тысячи процентов, а малоизвестная биржа – огромное вознаграждения за регистрацию, уделите дополнительное время на поиски достоверной информации о проекте.

Читайте свежие новости криптовалют на портале BeInCrypto и присоединяйтесь к дискуссии в нашем Телеграм-канале.